5. セキュリティ機能の使い方¶

暗号や電子署名、Permissionなど、Androidにはさまざまなセキュリティ機能が用意されている。これらのセキュリティ機能は取り扱いを間違えるとセキュリティ機能が十分に発揮されず抜け道ができてしまう。この章では開発者がセキュリティ機能を活用するシーンを想定した記事を扱う。

5.1. パスワード入力画面を作る¶

5.1.1. サンプルコード¶

パスワード入力画面を作る際、セキュリティ上考慮すべきポイントについて述べる。ここではパスワードの入力に関する内容のみとする。パスワードの保存方法については今後の版にて別途記事を設ける予定である。

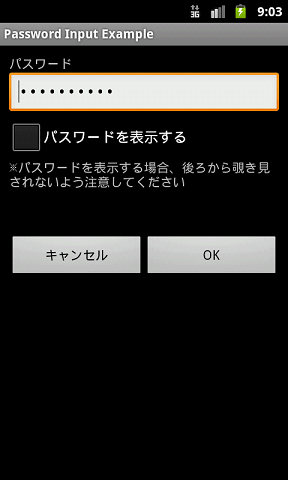

図 5.1.1 パスワード入力画面例

ポイント:

- 入力したパスワードはマスク表示(●で表示)する

- パスワードを平文表示するオプションを用意する

- パスワード平文表示時の危険性を注意喚起する

ポイント: 前回入力したパスワードを扱う場合には上記ポイントに加え、下記ポイントにも気を付けること

- Activity初期表示時に前回入力したパスワードがある場合、前回入力パスワードの桁数を推測されないよう固定桁数の●文字でダミー表示する

- 前回入力パスワードをダミー表示しているとき、「パスワードを表示」した場合、前回入力パスワードをクリアして、新規にパスワードを入力できる状態とする

- 前回入力パスワードをダミー表示しているとき、ユーザーがパスワードを入力しようとした場合、前回入力パスワードをクリアし、ユーザーの入力を新たなパスワードとして扱う

password_activity.xml

<?xml version="1.0" encoding="utf-8"?>

<LinearLayout xmlns:android="http://schemas.android.com/apk/res/android"

android:layout_width="fill_parent"

android:layout_height="fill_parent"

android:orientation="vertical"

android:padding="10dp" >

<!-- パスワード項目のラベル -->

<TextView

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:text="@string/password" />

<!-- パスワード入力項目 -->

<!-- ★ポイント1★ 入力したパスワードはマスク表示(●で表示)する -->

<EditText

android:id="@+id/password_edit"

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:hint="@string/hint_password"

android:inputType="textPassword" />

<!-- ★ポイント2★ パスワードを平文表示するオプションを用意する -->

<CheckBox

android:id="@+id/password_display_check"

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:text="@string/display_password" />

<!-- ★ポイント3★ パスワード平文表示時の危険性を注意喚起する -->

<TextView

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:text="@string/alert_password" />

<!-- キャンセル、OKボタン -->

<LinearLayout

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:layout_marginTop="50dp"

android:gravity="center"

android:orientation="horizontal" >

<Button

android:layout_width="0dp"

android:layout_height="wrap_content"

android:layout_weight="1"

android:onClick="onClickCancelButton"

android:text="@android:string/cancel" />

<Button

android:layout_width="0dp"

android:layout_height="wrap_content"

android:layout_weight="1"

android:onClick="onClickOkButton"

android:text="@android:string/ok" />

</LinearLayout>

</LinearLayout>

次のPasswordActivity.javaの最後に配置した3つのメソッドは用途に合わせて実装内容を調整すること。

- private String getPreviousPassword()

- private void onClickCancelButton(View view)

- private void onClickOkButton(View view)

PasswordActivity.java

package org.jssec.android.password.passwordinputui;

import android.app.Activity;

import android.os.Bundle;

import android.text.Editable;

import android.text.InputType;

import android.text.TextWatcher;

import android.view.View;

import android.view.WindowManager;

import android.widget.CheckBox;

import android.widget.CompoundButton;

import android.widget.CompoundButton.OnCheckedChangeListener;

import android.widget.EditText;

import android.widget.Toast;

public class PasswordActivity extends Activity {

// 状態保存用のキー

private static final String KEY_DUMMY_PASSWORD = "KEY_DUMMY_PASSWORD";

// Activity内のView

private EditText mPasswordEdit;

private CheckBox mPasswordDisplayCheck;

// パスワードがダミー表示かを表すフラグ

private boolean mIsDummyPassword;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.password_activity);

// スクリーンキャプチャを無効化する

getWindow().addFlags(WindowManager.LayoutParams.FLAG_SECURE);

// Viewの取得

mPasswordEdit = (EditText) findViewById(R.id.password_edit);

mPasswordDisplayCheck = (CheckBox) findViewById(R.id.password_display_check);

// 前回入力パスワードがあるか

if (getPreviousPassword() != null) {

// ★ポイント4★ Activity初期表示時に前回入力したパスワードがある場合、

// 前回入力パスワードの桁数を推測されないよう固定桁数の●文字でダミー表示する

// 表示はダミーパスワードにする

mPasswordEdit.setText("**********");

// パスワード入力時にダミーパスワードをクリアするため、テキスト変更リスナーを設定

mPasswordEdit.addTextChangedListener(new PasswordEditTextWatcher());

// ダミーパスワードフラグを設定する

mIsDummyPassword = true;

}

// パスワードを表示するオプションのチェック変更リスナーを設定

mPasswordDisplayCheck

.setOnCheckedChangeListener(new OnPasswordDisplayCheckedChangeListener());

}

@Override

public void onSaveInstanceState(Bundle outState) {

super.onSaveInstanceState(outState);

// 画面の縦横変更でActivityが再生成されないよう指定した場合には不要

// Activityの状態保存

outState.putBoolean(KEY_DUMMY_PASSWORD, mIsDummyPassword);

}

@Override

public void onRestoreInstanceState(Bundle savedInstanceState) {

super.onRestoreInstanceState(savedInstanceState);

// 画面の縦横変更でActivityが再生成されないよう指定した場合には不要

// Activityの状態の復元

mIsDummyPassword = savedInstanceState.getBoolean(KEY_DUMMY_PASSWORD);

}

/**

* パスワードを入力した場合の処理

*/

private class PasswordEditTextWatcher implements TextWatcher {

public void beforeTextChanged(CharSequence s, int start, int count,

int after) {

// 未使用

}

public void onTextChanged(CharSequence s, int start, int before,

int count) {

// ★ポイント6★ 前回入力パスワードをダミー表示しているとき、ユーザーがパスワードを入力しようと

// した場合、前回入力パスワードをクリアし、ユーザーの入力を新たなパスワードとして扱う

if (mIsDummyPassword) {

// ダミーパスワードフラグを設定する

mIsDummyPassword = false;

// パスワードを入力した文字だけにする

CharSequence work = s.subSequence(start, start + count);

mPasswordEdit.setText(work);

// カーソル位置が最初に戻るので最後にする

mPasswordEdit.setSelection(work.length());

}

}

public void afterTextChanged(Editable s) {

// 未使用

}

}

/**

* パスワードの表示オプションチェックを変更した場合の処理

*/

private class OnPasswordDisplayCheckedChangeListener implements

OnCheckedChangeListener {

public void onCheckedChanged(CompoundButton buttonView,

boolean isChecked) {

// ★ポイント5★ 前回入力パスワードをダミー表示しているとき、「パスワードを表示」した場合、

// 前回入力パスワードをクリアして、新規にパスワードを入力できる状態とする

if (mIsDummyPassword && isChecked) {

// ダミーパスワードフラグを設定する

mIsDummyPassword = false;

// パスワードを空表示にする

mPasswordEdit.setText(null);

}

// カーソル位置が最初に戻るので今のカーソル位置を記憶する

int pos = mPasswordEdit.getSelectionStart();

// ★ポイント2★ パスワードを平文表示するオプションを用意する

// InputTypeの作成

int type = InputType.TYPE_CLASS_TEXT;

if (isChecked) {

// チェックON時は平文表示

type |= InputType.TYPE_TEXT_VARIATION_VISIBLE_PASSWORD;

} else {

// チェックOFF時はマスク表示

type |= InputType.TYPE_TEXT_VARIATION_PASSWORD;

}

// パスワードEditTextにInputTypeを設定

mPasswordEdit.setInputType(type);

// カーソル位置を設定する

mPasswordEdit.setSelection(pos);

}

}

// 以下のメソッドはアプリに合わせて実装すること

/**

* 前回入力パスワードを取得する

*

* @return 前回入力パスワード

*/

private String getPreviousPassword() {

// 保存パスワードを復帰させたい場合にパスワード文字列を返す

// パスワードを保存しない用途ではnullを返す

return "hirake5ma";

}

/**

* キャンセルボタンの押下処理

*

* @param view

*/

public void onClickCancelButton(View view) {

// Activityを閉じる

finish();

}

/**

* OKボタンの押下処理

*

* @param view

*/

public void onClickOkButton(View view) {

// passwordを保存するとか認証に使うとか必要な処理を行う

String password = null;

if (mIsDummyPassword) {

// 最後までダミーパスワード表示だった場合は前回入力パスワードを確定パスワードとする

password = getPreviousPassword();

} else {

// ダミーパスワード表示じゃない場合はユーザー入力パスワードを確定パスワードとする

password = mPasswordEdit.getText().toString();

}

// パスワードをToast表示する

Toast.makeText(this, "password is \"" + password + "\"",

Toast.LENGTH_SHORT).show();

// Activityを閉じる

finish();

}

}

5.1.2. ルールブック¶

パスワード入力画面を作る際には以下のルールを守ること。

- パスワードを入力するときにはマスク表示(●で表示する)機能を用意する (必須)

- パスワードを平文表示するオプションを用意する (必須)

- Activity起動時はパスワードをマスク表示にする (必須)

- 前回入力したパスワードを表示する場合、ダミーパスワードを表示する (必須)

5.1.2.1. パスワードを入力するときにはマスク表示(●で表示する)機能を用意する (必須)¶

スマートフォンは電車やバス等の人混みで利用されることが多く、第三者にパスワードを盗み見られるリスクが大きい。アプリの仕様として、パスワードをマスク表示する機能が必要である。

パスワードを入力するEditTextをマスク表示する方法には、静的にレイアウトXMLで指定する方法と、動的にプログラム上で切り替える方法の2種類がある。前者は、android:inputType属性に"textPassword"を指定することで実現でき、またandroid:password属性でも実現できる。後者は、EditTextクラスのsetInputType()メソッドでEditTextの入力タイプにInputType.TYPE_TEXT_VARIATION_PASSWORDを追加することで実装できる。

以下、それぞれのサンプルコードを示す。

レイアウトXMLで指定する方法

password_activity.xml

<!-- パスワード入力項目 -->

<!-- android:passwordをtrueに設定する -->

<EditText

android:id="@+id/password_edit"

android:layout_width="fill_parent"

android:layout_height="wrap_content"

android:hint="@string/hint_password"

android:inputType="textPassword" />

Activity内で指定する方法

PasswordActivity.java

// パスワード表示タイプを設定

// InputTypeにTYPE_TEXT_VARIATION_PASSWORDを設定する

EditText passwordEdit = (EditText) findViewById(R.id.password_edit);

int type = InputType.TYPE_CLASS_TEXT

| InputType.TYPE_TEXT_VARIATION_PASSWORD;

passwordEdit.setInputType(type);

5.1.2.2. パスワードを平文表示するオプションを用意する (必須)¶

スマートフォンにおけるパスワード入力はタッチパネルでの入力となるため、PC でキーボード入力する場合と比較すると誤入力が生じやすい。その入力の煩わしさからユーザーは単純なパスワードを利用してしまう可能性があり、かえって危険である。また複数回のパスワード入力失敗によりアカウントをロックするなどのポリシーがある場合、誤入力はできるだけ避けるようにする必要もある。それらの解決策として、パスワードを平文表示できるオプションを用意することで、安全なパスワードを利用してもらえるようになる。

ただし、パスワードを平文表示した際に覗き見される可能性もあるため、そのオプションを使う際に、ユーザーに背後からの覗き見への注意を促す必要がある。また、平文表示するオプションをつけた場合、平文表示の時間を設定するなど平文表示の自動解除を行う仕組みも用意する必要がある。パスワードの平文表示の制限については今後の版にて別途記事を設ける予定である。そのため、この版のサンプルコードにはパスワードの平文表示の制限は含めていない。

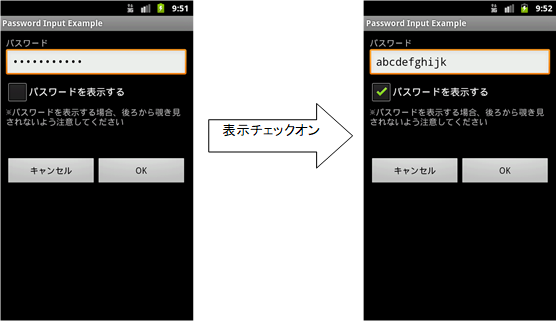

図 5.1.2 パスワードの平文表示

EditTextのInputType指定で、マスク表示と平文表示を切り替えることができる

PasswordActivity.java

/**

* パスワードの表示オプションチェックを変更した場合の処理

*/

private class OnPasswordDisplayCheckedChangeListener implements

OnCheckedChangeListener {

public void onCheckedChanged(CompoundButton buttonView,

boolean isChecked) {

// ★ポイント5★ ダミー表示時は空表示にする

if (mIsDummyPassword && isChecked) {

// ダミーパスワードフラグを設定する

mIsDummyPassword = false;

// パスワードを空表示にする

mPasswordEdit.setText(null);

}

// カーソル位置が最初に戻るので今のカーソル位置を記憶する

int pos = mPasswordEdit.getSelectionStart();

// ★ポイント2★ チェックに応じてパスワードを平文表示する

// InputTypeの作成

int type = InputType.TYPE_CLASS_TEXT;

if (isChecked) {

// チェックON時は平文表示

type |= InputType.TYPE_TEXT_VARIATION_VISIBLE_PASSWORD;

} else {

// チェックOFF時はマスク表示

type |= InputType.TYPE_TEXT_VARIATION_PASSWORD;

}

// パスワードEditTextにInputTypeを設定

mPasswordEdit.setInputType(type);

// カーソル位置を設定する

mPasswordEdit.setSelection(pos);

}

}

5.1.2.3. Activity起動時はパスワードをマスク表示にする (必須)¶

意図せずパスワード表示してしまい、第三者に見られることを防ぐため、Activity起動時にパスワードを表示するオプションのデフォルト値はオフにするべきである。デフォルト値は安全側に定めるのが基本である。

5.1.2.4. 前回入力したパスワードを表示する場合、ダミーパスワードを表示する (必須)¶

前回入力したパスワードを指定する場合、第三者にパスワードのヒントを与えないように、固定文字数のマスク文字(●など)でダミー表示するべきである。また、ダミー表示時に「パスワードを表示する」とした場合は、パスワードをクリアしてから平文表示モードにする。これにより、スマートフォンが盗難される等によって第三者の手に渡ったとしても前回入力したパスワードが盗み見られる危険性を低く抑えることができる。なお、ダミー表示時にユーザーがパスワードを入力しようとした場合には、ダミー表示を解除して通常の入力状態に戻す必要がある。

前回入力したパスワードを表示する場合、ダミーパスワードを表示する

PasswordActivity.java

@Override

public void onCreate(Bundle savedInstanceState) {

// 〜省略〜

// 前回入力パスワードがあるか

if (getPreviousPassword() != null) {

// ★ポイント4★ 前回入力パスワードがある場合はダミーパスワードを表示する

// 表示はダミーパスワードにする

mPasswordEdit.setText("**********");

// パスワード入力時にダミーパスワードをクリアするため、テキスト変更リスナーを設定

mPasswordEdit.addTextChangedListener(new PasswordEditTextWatcher());

// ダミーパスワードフラグを設定する

mIsDummyPassword = true;

}

// 〜省略〜

}

/**

* 前回入力パスワードを取得する

*

* @return 前回入力パスワード

*/

private String getPreviousPassword() {

// 保存パスワードを復帰させたい場合にパスワード文字列を返す

// パスワードを保存しない用途ではnullを返す

return "hirake5ma";

}

ダミー表示時は、パスワードを表示するオプションをオンにすると表示内容をクリアする

PasswordActivity.java

/**

* パスワードの表示オプションチェックを変更した場合の処理

*/

private class OnPasswordDisplayCheckedChangeListener implements

OnCheckedChangeListener {

public void onCheckedChanged(CompoundButton buttonView,

boolean isChecked) {

// ★ポイント5★ ダミー表示時は空表示にする

if (mIsDummyPassword && isChecked) {

// ダミーパスワードフラグを設定する

mIsDummyPassword = false;

// パスワードを空表示にする

mPasswordEdit.setText(null);

}

// 〜省略〜

}

}

ダミー表示時にユーザーがパスワードを入力した場合には、ダミー表示を解除する

PasswordActivity.java

// 状態保存用のキー

private static final String KEY_DUMMY_PASSWORD = "KEY_DUMMY_PASSWORD";

// 〜省略〜

// パスワードがダミー表示かを表すフラグ

private boolean mIsDummyPassword;

@Override

public void onCreate(Bundle savedInstanceState) {

// 〜省略〜

// 前回入力パスワードがあるか

if (getPreviousPassword() != null) {

// ★ポイント4★ 前回入力パスワードがある場合はダミーパスワードを表示する

// 表示はダミーパスワードにする

mPasswordEdit.setText("**********");

// パスワード入力時にダミーパスワードをクリアするため、テキスト変更リスナーを設定

mPasswordEdit.addTextChangedListener(new PasswordEditTextWatcher());

// ダミーパスワードフラグを設定する

mIsDummyPassword = true;

}

// 〜省略〜

}

@Override

public void onSaveInstanceState(Bundle outState) {

super.onSaveInstanceState(outState);

// 画面の縦横変更でActivityが再生成されないよう指定した場合には不要

// Activityの状態保存

outState.putBoolean(KEY_DUMMY_PASSWORD, mIsDummyPassword);

}

@Override

public void onRestoreInstanceState(Bundle savedInstanceState) {

super.onRestoreInstanceState(savedInstanceState);

// 画面の縦横変更でActivityが再生成されないよう指定した場合には不要

// Activityの状態の復元

mIsDummyPassword = savedInstanceState.getBoolean(KEY_DUMMY_PASSWORD);

}

/**

* パスワードを入力した場合の処理

*/

private class PasswordEditTextWatcher implements TextWatcher {

public void beforeTextChanged(CharSequence s, int start, int count,

int after) {

// 未使用

}

public void onTextChanged(CharSequence s, int start, int before,

int count) {

// ★ポイント6★ ダミー表示時にパスワードを再入力した場合は入力内容に応じた表示にする

if (mIsDummyPassword) {

// ダミーパスワードフラグを設定する

mIsDummyPassword = false;

// パスワードを入力した文字だけにする

CharSequence work = s.subSequence(start, start + count);

mPasswordEdit.setText(work);

// カーソル位置が最初に戻るので最後にする

mPasswordEdit.setSelection(work.length());

}

}

public void afterTextChanged(Editable s) {

// 未使用

}

}

5.1.3. アドバンスト¶

5.1.3.1. ログイン処理について¶

パスワード入力が求められる場面の代表例はログイン処理である。ログイン処理で気を付けるポイントをいくつか紹介する。

ログイン失敗時のエラーメッセージ¶

ログイン処理ではID(アカウント)とパスワードの2つの情報を入力する。ログイン失敗時にはIDが存在しない場合と、IDは存在するがパスワードが間違っている場合の2つがある。ログイン失敗のメッセージでこの2つの場合を区別して表示すると、攻撃者は「指定したIDが存在するか否か」を推測できてしまう。このような推測を許さないためにも、ログイン失敗時のメッセージでは、上記2つの場合を区別せずに下記のように表示すべきである。

メッセージ例: ログインID または パスワード が間違っています。

自動ログイン機能¶

一度、ログイン処理が成功すると次回以降はログインIDとパスワードの入力を省略して、自動的にログインを行う機能がある。自動ログイン機能は煩わしい入力が省略できるので利便性が高まるが、その反面スマートフォンが盗難された場合に第三者に悪用されるリスクが伴う。

第三者に悪用された場合の被害が受け入れられる用途か、十分なセキュリティ対策が可能な場合にのみ、自動ログイン機能は利用することができる。例えば、オンラインバンキングアプリの場合、第三者に端末を操作されると金銭的な被害が出るので自動ログイン機能に合わせてセキュリティ対策が必須となる。対策としては、「決済処理などの金銭的な処理が発生する直前にはパスワードの再入力を求める」、「自動ログイン設定時にユーザーに対して十分に注意を喚起し、確実な端末のロックを促す」などいくつか考えられる。自動ログインの利用にあたっては、これらの対策を前提に利便性とリスクを勘案して、慎重な検討を行うべきである。

5.1.3.2. パスワード変更について¶

一度設定したパスワードを別のパスワードに変更する場合、以下の入力項目を画面上に用意すべきである。

- 現在のパスワード

- 新しいパスワード

- 新しいパスワード(入力確認用)

自動ログイン機能がついている場合、第三者がアプリを利用できる可能性がある。その場合、勝手にパスワードを変更されないよう、現在のパスワードの入力を求める必要がある。また、新しいパスワードが入力ミスで使用不能に陥る危険を減らすため、新しいパスワードは2回、入力を求める必要がある。

5.1.3.3. システムの「パスワードを表示」設定メニューについて¶

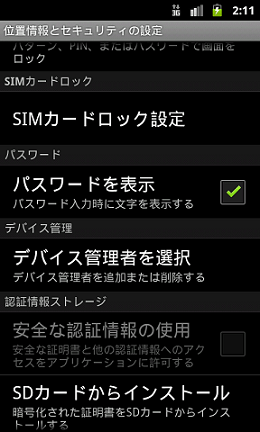

Androidの設定メニューの中に「パスワードを表示」という設定がある。

設定 > セキュリティ > パスワードを表示

Android 5.0より前のバージョンまで、この手順で設定できる。ただしAndroid 5.0以降では、「パスワードを表示」はチェックボックスからトグルボタンに変更されている。

図 5.1.3 設定 ― パスワードを表示

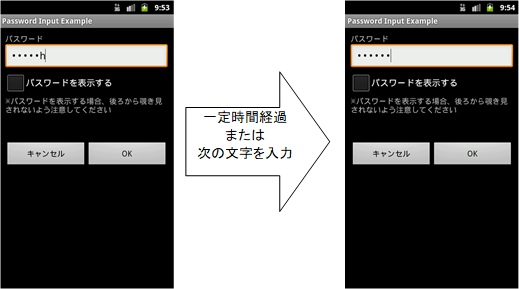

「パスワードを表示」設定をオンにすると最後に入力した1文字が平文表示となる。一定時間(2秒程度)経過後、または次の文字が入力されると平文表示されていた文字はマスク表示される。オフにすると、入力直後からマスク表示となる。これはシステム全体に影響する設定であり、EditTextのパスワード表示機能を使用しているすべてのアプリに適用される。

図 5.1.4 パスワード入力時の文字の表示

5.1.3.4. スクリーンキャプチャの無効化¶

パスワード入力画面ではパスワードなどの個人情報が画面上に表示される可能性がある。そのような画面では第三者によってスクリーンキャプチャから個人情報が流出してしまう恐れがある。よってパスワード入力画面などの個人情報が表示されてしまう恐れのある画面ではスクリーンキャプチャを無効にしておく必要がある。スクリーンキャプチャの無効化はWindowManagerにaddFlagでFLAG_SECUREを設定することで実現できる。

5.2. PermissionとProtection Level¶

PermissionのProtection Levelにはnormal, dangerous, signature, signatureOrSystemの4種類がある。その他に「development」「system」「appop」も存在するが、一般的なアプリでは使用しないので本章での説明は省略する。PermissionはどのProtection Levelであるかによってそれぞれ、Normal Permission, Dangerous Permission, Signature Permission, SignatureOrSystem Permissionと呼ばれる。以下、このような名称を使う。

5.2.1. サンプルコード¶

5.2.1.1. Android OS既定のPermissionを利用する方法¶

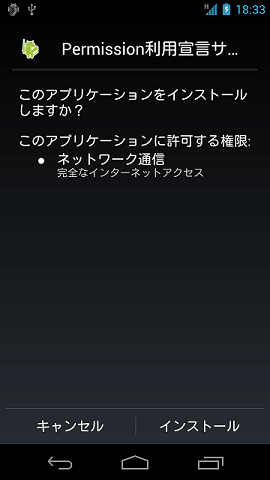

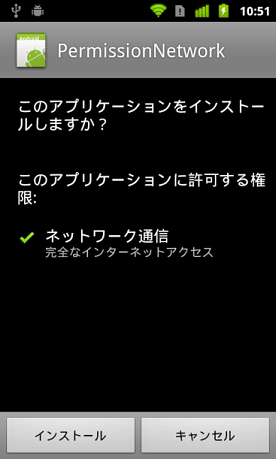

Android OSは電話帳やGPSなどのユーザー資産をマルウェアから保護するためのPermissionというセキュリティの仕組みがある。Android OSが保護対象としている、こうした情報や機能にアクセスするアプリは、明示的にそれらにアクセスするための権限(Permission)を利用宣言しなければならない。ユーザー確認が必要なPermissionでは、そのPermissionを利用宣言したアプリがインストールされるときに次のようなユーザー確認画面が表示される [1]。

| [1] | Android 6.0(API Level 23)以降では、ユーザー確認と権限の付与はインストール時に行われず、アプリの実行中に権限の利用を要求する仕様に変更された。詳細は「5.2.1.4. Android 6.0以降でDangerous Permissionを利用する方法」および「5.2.3.6. Android 6.0 以降の Permission モデルの仕様変更について」を参照すること。 |

図 5.2.1 Permission 利用宣言確認画面

この確認画面により、ユーザーはそのアプリがどのような機能や情報にアクセスしようとしているのかを知ることができる。もし、アプリの動作に明らかに不必要な機能や情報にアクセスしようとしている場合は、そのアプリは悪意があるアプリの可能性が高い。ゆえに自分のアプリがマルウェアであると疑われないためにも、利用宣言するPermissionは最小限にしなければならない。

ポイント:

- 利用するPermissionをAndroidManifest.xmlにuses-permissionで利用宣言する

- 不必要なPermissionは利用宣言しない

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.usespermission">

<!-- ★ポイント1★ アプリで利用するPermissionを利用宣言する -->

<!-- インターネットにアクセスするPermission -->

<uses-permission android:name="android.permission.INTERNET"/>

<!-- ★ポイント2★ 不必要なPermissionは利用宣言しない -->

<!-- アプリの動作に不必要なPermissionを利用宣言していると、ユーザーに不信感を与えてしまう -->

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<activity

android:name=".MainActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

5.2.1.2. 独自定義のSignature Permissionで自社アプリ連携する方法¶

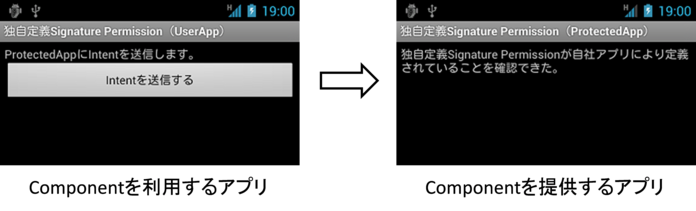

Android OSが定義する既定のPermissionの他に、アプリが独自にPermissionを定義することができる。独自定義のPermission(正確には独自定義のSignature Permission)を使えば、自社アプリだけが連携できる仕組みを作ることができる。複数の自社製アプリをインストールした場合に、それぞれのアプリの単機能に加え、アプリ間連携による複合機能を提供することで、複数の自社製アプリをシリーズ販売して収益を上げる、といった用途がある。

サンプルプログラム「独自定義Signature Permission(UserApp)」はサンプルプログラム「独自定義Signature Permission(ProtectedApp)」にstartActivity()する。両アプリは同じ開発者鍵で署名されている必要がある。もし署名した開発者鍵が異なる場合は、UserAppはIntentを送信せず、ProtectedAppは受信したIntentを処理しない。またアドバンストセクションで説明しているインストール順序によるSignature Permission回避の問題にも対処している。

図 5.2.2 独自定義の Signature Permission で自社アプリを連携する

ポイント:Componentを提供するアプリ

- 独自PermissionをprotectionLevel="signature"で定義する

- Componentにはpermission属性で独自Permission名を指定する

- ComponentがActivityの場合にはintent-filterを定義しない

- ソースコード上で、独自定義Signature Permissionが自社アプリにより定義されていることを確認する

- Componentを利用するアプリと同じ開発者鍵でAPKを署名する

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.protectedapp">

<!-- ★ポイント1★ 独自PermissionをprotectionLevel="signature"で定義する -->

<permission

android:name="org.jssec.android.permission.protectedapp.MY_PERMISSION"

android:protectionLevel="signature" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- ★ポイント2★ Componentにはpermission属性で独自Permission名を指定する -->

<activity

android:name=".ProtectedActivity"

android:exported="true"

android:label="@string/app_name"

android:permission="org.jssec.android.permission.protectedapp.MY_PERMISSION" >

<!-- ★ポイント3★ ComponentがActivityの場合にはintent-filterを定義しない -->

</activity>

</application>

</manifest>

ProtectedActivity.java

package org.jssec.android.permission.protectedapp;

import org.jssec.android.shared.SigPerm;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.os.Bundle;

import android.widget.TextView;

public class ProtectedActivity extends Activity {

// 自社のSignature Permission

private static final String MY_PERMISSION = "org.jssec.android.permission.protectedapp.MY_PERMISSION";

// 自社の証明書のハッシュ値

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// debug.keystoreの"androiddebugkey"の証明書ハッシュ値

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// keystoreの"my company key"の証明書ハッシュ値

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

private TextView mMessageView;

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

mMessageView = (TextView) findViewById(R.id.messageView);

// ★ポイント4★ ソースコード上で、独自定義Signature Permissionが自社アプリにより定義されていることを確認する

if (!SigPerm.test(this, MY_PERMISSION, myCertHash(this))) {

mMessageView.setText("独自定義Signature Permissionが自社アプリにより定義されていない。");

return;

}

// 証明書が一致する場合にのみ、処理を続行する

mMessageView.setText("独自定義Signature Permissionが自社アプリにより定義されていることを確認できた。");

}

}

SigPerm.java

package org.jssec.android.shared;

import android.content.Context;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.PermissionInfo;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class SigPerm {

public static boolean test(Context ctx, String sigPermName, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

try{

// sigPermNameを定義したアプリのパッケージ名を取得する

PackageManager pm = ctx.getPackageManager();

PermissionInfo pi = pm.getPermissionInfo(sigPermName, PackageManager.GET_META_DATA);

String pkgname = pi.packageName;

// 非Signature Permissionの場合は失敗扱い

if (pi.protectionLevel != PermissionInfo.PROTECTION_SIGNATURE) return false;

// pkgnameの実際のハッシュ値と正解のハッシュ値を比較する

if (Build.VERSION.SDK_INT >= 28) {

// ★ API Level >= 28 ではPackage ManagerのAPIで直接検証が可能

return pm.hasSigningCertificate(pkgname, Utils.hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// API Level < 28 の場合はPkgCertを利用し、ハッシュ値を取得して比較する

return correctHash.equals(PkgCert.hash(ctx, pkgname));

}

} catch (NameNotFoundException e){

return false;

}

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // 複数署名は扱わない

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

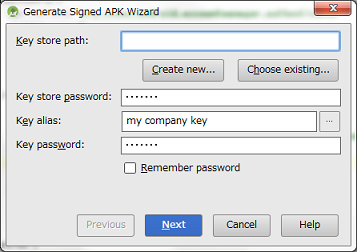

★ポイント5★ Android Studioからメニュー:Build -> Generated Signed APKと選択し、Componentを提供するアプリと同じ開発者鍵で署名する。

図 5.2.3 Component を提供するアプリと同じ開発者鍵で APK を署名する

ポイント:Componentを利用するアプリ

- 独自定義Signature Permissionは定義しない

- uses-permissionにより独自Permissionを利用宣言する

- ソースコード上で、独自定義Signature Permissionが自社アプリにより定義されていることを確認する

- 利用先アプリが自社アプリであることを確認する

- 利用先ComponentがActivityの場合、明示的Intentを使う

- Componentを提供するアプリと同じ開発者鍵でAPKを署名する

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.userapp">

<!-- ★ポイント6★ 独自定義Signature Permissionは定義しない -->

<!-- ★ポイント7★ uses-permissionにより独自Permissionを利用宣言する -->

<uses-permission

android:name="org.jssec.android.permission.protectedapp.MY_PERMISSION" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<activity

android:name=".UserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

UserActivity.java

package org.jssec.android.permission.userapp;

import org.jssec.android.shared.PkgCert;

import org.jssec.android.shared.SigPerm;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

import android.view.View;

import android.widget.Toast;

public class UserActivity extends Activity {

// 利用先のActivity情報

private static final String TARGET_PACKAGE = "org.jssec.android.permission.protectedapp";

private static final String TARGET_ACTIVITY = "org.jssec.android.permission.protectedapp.ProtectedActivity";

// 自社のSignature Permission

private static final String MY_PERMISSION = "org.jssec.android.permission.protectedapp.MY_PERMISSION";

// 自社の証明書のハッシュ値

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// debug.keystoreの"androiddebugkey"の証明書ハッシュ値

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// keystoreの"my company key"の証明書ハッシュ値

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

}

public void onSendButtonClicked(View view) {

// ★ポイント8★ ソースコード上で、独自定義Signature Permissionが自社アプリにより定義されていることを確認する

if (!SigPerm.test(this, MY_PERMISSION, myCertHash(this))) {

Toast.makeText(this, "独自定義Signature Permissionが自社アプリにより定義されていない。", Toast.LENGTH_LONG).show();

return;

}

// ★ポイント9★ 利用先アプリが自社アプリであることを確認する

if (!PkgCert.test(this, TARGET_PACKAGE, myCertHash(this))) {

Toast.makeText(this, "利用先アプリは自社アプリではない。", Toast.LENGTH_LONG).show();

return;

}

// ★ポイント10★ 利用先ComponentがActivityの場合、明示的Intentを使う

try {

Intent intent = new Intent();

intent.setClassName(TARGET_PACKAGE, TARGET_ACTIVITY);

startActivity(intent);

} catch(Exception e) {

Toast.makeText(this,

String.format("例外発生:%s", e.getMessage()),

Toast.LENGTH_LONG).show();

}

}

}

PkgCertWhitelists.java

package org.jssec.android.shared;

import android.content.pm.PackageManager;

import java.util.HashMap;

import java.util.Map;

import android.content.Context;

import android.os.Build;

import static android.content.pm.PackageManager.CERT_INPUT_SHA256;

public class PkgCertWhitelists {

private Map<String, String> mWhitelists = new HashMap<String, String>();

public boolean add(String pkgname, String sha256) {

if (pkgname == null) return false;

if (sha256 == null) return false;

sha256 = sha256.replaceAll(" ", "");

if (sha256.length() != 64) return false; // SHA-256は32バイト

sha256 = sha256.toUpperCase();

if (sha256.replaceAll("[0-9A-F]+", "").length() != 0) return false; // 0-9A-F 以外の文字がある

mWhitelists.put(pkgname, sha256);

return true;

}

public boolean test(Context ctx, String pkgname) {

// pkgnameに対応する正解のハッシュ値を取得する

String correctHash = mWhitelists.get(pkgname);

android.util.Log.d("Partner", "hash=" + correctHash);

// pkgnameの実際のハッシュ値と正解のハッシュ値を比較する

if (Build.VERSION.SDK_INT >= 28) {

// ★ API Level >= 28 ではPackage ManagerのAPIで直接検証が可能

PackageManager pm = ctx.getPackageManager();

return pm.hasSigningCertificate(pkgname, hex2Bytes(correctHash), CERT_INPUT_SHA256);

} else {

// API Level < 28 の場合はPkgCertの機能を利用する

return PkgCert.test(ctx, pkgname, correctHash);

}

}

private byte[] hex2Bytes(String s) {

int len = s.length();

byte[] data = new byte[len / 2];

for (int i = 0; i < len; i += 2) {

data[i / 2] = (byte) ((Character.digit(s.charAt(i), 16) << 4)

+ Character.digit(s.charAt(i+1), 16));

}

return data;

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // 複数署名は扱わない

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

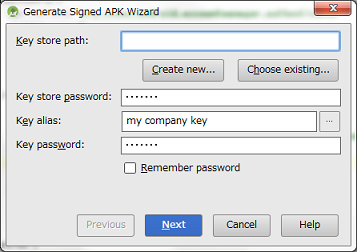

★ポイント11★ Android Studioからメニュー:Build -> Generated Signed APKと選択し、Componentを提供するアプリと同じ開発者鍵で署名する。

図 5.2.4 Component を提供するアプリと同じ開発者鍵で APK を署名する

Android 9.0 (API Level 28) 以降における署名の検証¶

Android 9.0 (API Level 28)でAPKの署名スキームV3が導入され、署名用キーのローテーションができるようになった。これと同時にパッケージの署名関連のAPIもアップデートされている [2]。アプリの署名検証の観点から変更点を見ると、PackageManagerクラスの新規メソッドhasSigningCertificate()メソッドを使用して検証できるようになった。具体的には、ガイドのサンプルコードPkgCertクラスが行っていた、検証対象のパッケージから署名に使用した証明書を取得しハッシュ値を計算するなどの処理を代替することができる。上に掲載したサンプルコードの SigPermやPkgCertWhiteListsはこれを反映してAPI Levelが28以上の場合に、この新規メソッドhasSigningCertificate()を用いている。hasSigningCertificate()は署名スキーム違いや複数署名に伴う検査の仕方の違いも吸収してくれるため、API Level 28以降をターゲットとしている場合はこれを用いることをお薦めする [3]。

| [2] | 具体的な変更内容については Android Developers サイト(https://developer.android.com/reference/android/content/pm/PackageManager) を参照のこと。 |

| [3] | Android 9.0 (API Level 28) の android.content.pm.PackageManager に互換な Android Support Library は本記事を執筆時点でまだ提供されていない。 |

5.2.1.3. アプリの証明書のハッシュ値を確認する方法¶

このガイド文書の各所で出てくるアプリの証明書のハッシュ値を確認する方法を紹介する。厳密には「APKを署名するときに使った開発者鍵の公開鍵証明書のSHA256ハッシュ値」を確認する方法である。

Keytoolにより確認する方法¶

JDKに付属するkeytoolというプログラムを利用すると開発者鍵の公開鍵証明書のハッシュ値(証明書のフィンガープリントとも言う)を求めることができる。ハッシュ値にはハッシュアルゴリズムの違いによりMD5やSHA1、SHA256など様々なものがあるが、このガイド文書では暗号ビット長の安全性を考慮してSHA256の利用を推奨している。残念なことにAndroid SDKで利用されているJDK6に付属するkeytoolはSHA256でのハッシュ値出力に対応しておらず、JDK7以降に付属するkeytoolを使う必要がある。

Androidのデバッグ証明書の内容をkeytoolで出力する例

> keytool -list -v -keystore <キーストアファイル> -storepass <パスワード>

キーストアのタイプ: JKS

キーストア・プロバイダ: SUN

キーストアには1エントリが含まれます

別名: androiddebugkey

作成日: 2012/01/11

エントリ・タイプ: PrivateKeyEntry

証明書チェーンの長さ: 1

証明書[1]:

所有者: CN=Android Debug, O=Android, C=US

発行者: CN=Android Debug, O=Android, C=US

シリアル番号: 4f0cef98

有効期間の開始日: Wed Jan 11 11:10:32 JST 2012終了日: Fri Jan 03 11:10:32 JST 2042

証明書のフィンガプリント:

MD5: 9E:89:53:18:06:B2:E3:AC:B4:24:CD:6A:56:BF:1E:A1

SHA1: A8:1E:5D:E5:68:24:FD:F6:F1:ED:2F:C3:6E:0F:09:A3:07:F8:5C:0C

SHA256: FB:75:E9:B9:2E:9E:6B:4D:AB:3F:94:B2:EC:A1:F0:33:09:74:D8:7A:CF:42:58:22:A2:56:85:1B:0F:85:C6:35

署名アルゴリズム名: SHA1withRSA

バージョン: 3

*******************************************

*******************************************

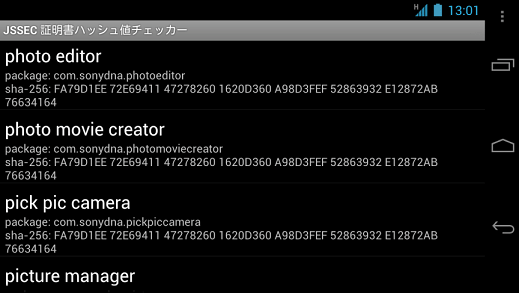

JSSEC証明書ハッシュ値チェッカーにより確認する方法¶

JDK7以降をインストールしなくても、JSSEC証明書ハッシュ値チェッカーを使えば簡単に証明書ハッシュ値を確認できる。

図 5.2.5 JSSEC 証明書ハッシュ値チェッカーによる確認

これは端末にインストールされているアプリの証明書ハッシュ値を一覧表示するAndroidアプリである。上図中、「sha-256」の右に表示されている16進数文字列64文字が証明書ハッシュ値である。このガイド文書と一緒に配布しているサンプルコードの「JSSEC CertHash Checker」フォルダがそのソースコード一式である。ビルドして活用していただきたい。

5.2.1.4. Android 6.0以降でDangerous Permissionを利用する方法¶

アプリに対するPermission付与のタイミングについて、Android 6.0(API Level 23)でアプリの実装にかかわる仕様変更が行われた。

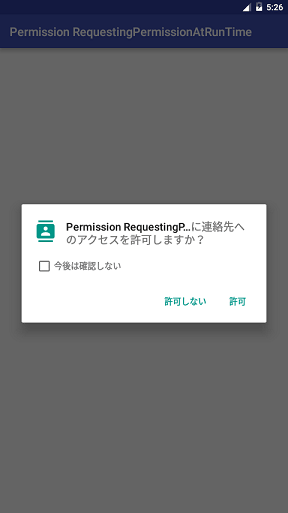

Android 5.1(API Level 22)以前のPermissionモデル(「5.2.3.6. Android 6.0 以降の Permission モデルの仕様変更について」参照)では、アプリが利用宣言しているPermissionは全てアプリのインストール時に付与される。しかし、Android 6.0以降では、Dangerous Permissionについてはアプリが適切なタイミングでPermissionを要求するよう、アプリ開発者が明示的に実装しなければならない。アプリがPermissionを要求すると、Android OSはユーザーに対して下記のような確認画面を表示し、そのPermissionの利用を許可するかどうかの判断を求めることになる。ユーザーがPermissionの利用を許可すれば、アプリはそのPermissionを必要とする処理を実行することができる。

図 5.2.6 Dangerous Permission 利用確認画面

Permissionを付与する単位にも変更が加えられている。従来はすべてのPermissionが一括して付与されていたが、Android 6.0(API Level 23)以降ではPermission Group毎に、Android 8.0(API Level 26)以降ではPermission個別に付与される。これに伴いユーザー確認画面も個別に表示され、ユーザーはPermission利用の可・不可について従来よりも柔軟に判断できるようになった。アプリ開発者は、Permissionの付与が拒否された場合も考慮して、アプリの仕様や設計を見直す必要がある。

Android 6.0以降のPermissionモデルについての詳細は「5.2.3.6. Android 6.0 以降の Permission モデルの仕様変更について」を参照すること。

ポイント:

- アプリで利用するPermissionを利用宣言する

- 不必要なPermissionは利用宣言しない

- Permissionがアプリに付与されているか確認する

- Permissionを要求する(ユーザーに許可を求めるダイアログを表示する)

- Permissionの利用が許可されていない場合の処理を実装する

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.permissionrequestingpermissionatruntime" >

<!-- ★ポイント1★ アプリで利用するPermissionを利用宣言する -->

<!-- 連絡先情報を読み取るPermission (Protection Level: dangerous) -->

<uses-permission android:name="android.permission.READ_CONTACTS" />

<!-- ★ポイント2★ 不必要なPermissionは利用宣言しない -->

<application

android:allowBackup="true"

android:icon="@mipmap/ic_launcher"

android:label="@string/app_name"

android:supportsRtl="true"

android:theme="@style/AppTheme" >

<activity

android:name=".MainActivity"

android:exported="true">

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<activity

android:name=".ContactListActivity"

android:exported="false">

</activity>

</application>

</manifest>

MainActivity.java

package org.jssec.android.permission.permissionrequestingpermissionatruntime;

import android.Manifest;

import android.content.Intent;

import android.content.pm.PackageManager;

import android.os.Bundle;

import android.support.v4.app.ActivityCompat;

import android.support.v4.content.ContextCompat;

import android.support.v7.app.AppCompatActivity;

import android.view.View;

import android.widget.Button;

import android.widget.Toast;

public class MainActivity extends AppCompatActivity implements View.OnClickListener {

private static final int REQUEST_CODE_READ_CONTACTS = 0;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

Button button = (Button)findViewById(R.id.button);

button.setOnClickListener(this);

}

@Override

public void onClick(View v) {

readContacts();

}

private void readContacts() {

// ★ポイント3★ Permissionがアプリに付与されているか確認する

if (ContextCompat.checkSelfPermission(getApplicationContext(), Manifest.permission.READ_CONTACTS) != PackageManager.PERMISSION_GRANTED) {

// Permissionが付与されていない

// ★ポイント4★ Permissionを要求する(ユーザーに許可を求めるダイアログを表示する)

ActivityCompat.requestPermissions(this, new String[]{Manifest.permission.READ_CONTACTS}, REQUEST_CODE_READ_CONTACTS);

} else {

// Permissionがすでに付与されている

showContactList();

}

}

// ユーザー選択の結果を受けるコールバックメソッド

@Override

public void onRequestPermissionsResult(int requestCode, String[] permissions, int[] grantResults) {

switch (requestCode) {

case REQUEST_CODE_READ_CONTACTS:

if (grantResults.length > 0 && grantResults[0] == PackageManager.PERMISSION_GRANTED) {

// Permissionの利用が許可されているので、連絡先情報を利用する処理を実行できる

showContactList();

} else {

// Permissionの利用が許可されていないため、連絡先情報を利用する処理は実行できない

// ★ポイント5★ Permissionの利用が許可されていない場合の処理を実装する

Toast.makeText(this, String.format("連絡先の利用が許可されていません"), Toast.LENGTH_LONG).show();

}

return;

}

}

// 連絡先一覧を表示

private void showContactList() {

// ContactListActivityを起動

Intent intent = new Intent();

intent.setClass(getApplicationContext(), ContactListActivity.class);

startActivity(intent);

}

}

5.2.2. ルールブック¶

独自Permission利用時には以下のルールを守ること。

- Android OS規定のDangerous Permissionはユーザーの資産を保護するためにだけ利用する (必須)

- 独自定義のDangerous Permissionは利用してはならない (必須)

- 独自定義Signature PermissionはComponentの提供側アプリでのみ定義する (必須)

- 独自定義Signature Permissionは自社アプリにより定義されていることを確認する (必須)

- 独自定義のNormal Permissionは利用してはならない (推奨)

- 独自定義のPermission名はアプリのパッケージ名を拡張した文字列にする (推奨)

5.2.2.1. Android OS規定のDangerous Permissionはユーザーの資産を保護するためにだけ利用する (必須)¶

独自定義のDangerous Permissionの利用は非推奨(「5.2.2.2. 独自定義のDangerous Permissionは利用してはならない (必須)」参照)のため、ここではAndroid OS規定のDangerous Permissionを前提に話をする。

Dangerous Permissionは他の3つのPermissionと異なり、アプリにその権限を付与するかどうかをユーザーに判断を求める機能がある。Dangerous Permissionを利用宣言しているアプリを端末にインストールするとき、次のような画面が表示される。これにより、そのアプリがどのような権限(Dangerous PermissionおよびNormal Permission)を利用しようとしているのかをユーザーが知ることができる。ユーザーが「インストール」をタップすることで、そのアプリは利用宣言した権限が付与され、インストールされるようになっている。

図 5.2.7 Android OS 規定の Dangerous Permission 利用確認画面

アプリの中には、ユーザーの資産とアプリ開発者が保護したい資産がある。それらのうち、Dangerous Permissionで保護できるのはユーザーの資産だけであることに注意が必要である。なぜなら、権限の付与がユーザーの判断に委ねられているためである。一方、アプリ開発者が保護したい資産については、この方法では保護できない。

例えば、自社アプリだけと連携するComponentは他社アプリからのアクセスを禁止したい場合を考える。このようなComponentをDangerous Permissionにより保護するように実装したとする。他社アプリがインストールされるときに、ユーザーの判断により他社アプリに対して権限の付与を許可してしまうと、保護すべき自社の資産が他社アプリに悪用される危険が生じる。このような場合に自社の資産を保護するためには、独自定義のSignature Permissionを使うとよい。

5.2.2.2. 独自定義のDangerous Permissionは利用してはならない (必須)¶

独自定義のDangerous Permissionを使用しても、インストール時に「ユーザーに権限の許可を求める」画面が表示されない場合がある。つまりDangerous Permissionの特徴であるユーザーに判断を求める機能が働かないことがあるのだ。よって本ガイドでは「独自定義のDangerous Permissionを利用しない」ことをルールとする。

まず説明のために2つのアプリを想定する。1つは独自のDangerous Permissionを定義し、このPermissionにより保護したComponentを公開するアプリである。これをProtectedAppとする。もう1つはProtectedAppのComponentを悪用しようとする別のアプリでこれをAttackerAppとする。ここでAttackerAppはProtectedAppが定義したPermissionの利用宣言とともに同じPermissionの定義も行っているものとする。

AttackerAppがユーザーの許可なしにProtectedAppのComponentを利用できてしまうケースは以下のような場合に起きる。

- ユーザーがまずAttackerAppをインストールすると、Dangerous Permissionの利用許可を求める画面は表示されずに、そのままインストールが完了してしまう

- 次にProtectedAppをインストールすると、ここでも特に警告もなくインストールできてしまう

- その後、ユーザーがAttackerAppを起動すると、AttackerAppはユーザーの気づかぬうちにProtectedAppのComponentにアクセスできてしまい、場合によっては被害に繋がる

このケースの原因は次の通りである。先にAttackerAppをインストールしようとするとuses-permissionにより利用宣言されたPermissionはまだその端末上では定義されていない。このときAndroid OSはエラーとすることもなくインストールを続行してしまう。Dangerous Permissionのユーザー確認はインストール時だけしか実施されないため、一度インストールされたアプリは権限を許可されたものとして扱われる。したがって後からインストールされるアプリのComponentを同名のDangerous Permissionで保護していた場合、ユーザーの許可なく先にインストールされたアプリからそのComponentが利用できてしまうのである。

なお、Android OS既定のDangerous Permissionはアプリがインストールされるときにはその存在が保証されているので、uses-permissionしているアプリがインストールされるときには必ずユーザー確認画面が表示される。独自定義のDangerous Permissionの場合にだけこの問題は生じる。

現在、このケースでComponentへのアクセスを防止するよい方法は見つかっていない。したがって、独自定義のDangerous Permissionは利用してはならない。

5.2.2.3. 独自定義Signature PermissionはComponentの提供側アプリでのみ定義する (必須)¶

自社アプリ間で連携する場合、実行時にSignature Permissionをチェックすることでセキュリティを担保できることを「5.2.1.2. 独自定義のSignature Permissionで自社アプリ連携する方法」で例示した。この仕組みを利用する際には、Protection LevelがSignatureの独自Permissionの定義は、Component提供側アプリのAndroidManifest.xmlでのみ行い、利用側アプリでは独自のSignature Permissionを定義してはならない。

なお、signatureOrSystem Permissionについても同様である。

以下がその理由となる。

提供側アプリより先にインストールされた利用側アプリが複数あり、どの利用側アプリも独自定義Permissionの利用宣言とともにPermissionの定義もしている場合を考える。この状況で提供側アプリをインストールすると、すべての利用側アプリから提供側アプリにアクセスすることが可能になる。次に、最初にインストールした利用側アプリをアンインストールすると、Permissionの定義が削除され、Permissionが未定義となる。そのため、残った利用側アプリからの提供側アプリの利用が不可能となってしまう。

このように、利用側アプリでPermissionの定義を行うと思わぬPermissionの未定義状態が発生するので、Permissionの定義は保護するComponentの提供側アプリのみ行い、利用側アプリでPermissionを定義するのは避けなければならない。

こうすることで、提供側アプリのインストール時に権限付与が行われ、かつ、アンインストール時にPermissionが未定義となり、提供側アプリとPermissionの定義の存在期間が必ず一致するので、適正なComponentの提供と保護が可能である。 なお、独自定義Signature Permissionに関しては、連携するアプリのインストール順によらず、利用側アプリにPermission利用権限が付与されるため、この議論が成り立つことに注意 [4]。

| [4] | Normal/Dangerous Permissionを利用する場合には、Permissionが未定義のまま利用側アプリが先にインストールされると、利用側アプリへの権限の付与が行われず、提供側アプリがインストールされた後もアクセスができない |

5.2.2.4. 独自定義Signature Permissionは自社アプリにより定義されていることを確認する (必須)¶

AnroidManifest.xmlでSignature Permissionを宣言し、ComponentをそのPermissionで保護しただけでは、実は保護が十分ではない。この詳細はアドバンストセクションの「5.2.3.1. 独自定義Signature Permissionを回避できるAndroid OSの特性とその対策」を参照すること。

以下、独自定義Signature Permissionを安全に正しく使う手順である。

まず、AndroidManifest.xmlにて次を行う。

- 保護したいComponentのあるアプリのAndroidManifest.xmlにて、独自Signature

Permissionを定義する(Permissionの定義)

例: <permission android:name="xxx" android:protectionLevel="signature" /> - 保護したいComponentのあるAndroidManifest.xmlにて、そのComponentの定義タグのpermission属性で、独自定義Signature Permissionを指定する(Permissionの要求宣言)

例: <activity android:permission="xxx" ... >...</activity> - 保護したいComponentにアクセスする連携アプリのAndroidManifest.xmlにて、uses-permissionタグに独自定義Signature

Permissionを指定する(Permissionの利用宣言)

例: <uses-permission android:name="xxx" />

続いて、ソースコード上にて次を実装する。

- 保護したいComponentでリクエストを処理する前に、独自定義したSignature Permissionが自社アプリにより定義されたものかどうかを確認し、そうでなければリクエストを無視する(Component提供側による保護)

- 保護したいComponentにアクセスする前に、独自定義したSignature Permissionが自社アプリにより定義されたものかどうかを確認し、そうでなければComponentにアクセスしない(Component利用側による保護)

最後にAndroid Studioの署名機能にて次を行う。

- 連携するすべてのアプリのAPKを同じ開発者鍵で署名する

ここで「独自定義したSignature Permissionが、自社アプリにより定義されたものかどうかを確認」する必要があるが、具体的な実装方法についてはサンプルコードセクションの「5.2.1.2. 独自定義のSignature Permissionで自社アプリ連携する方法」を参照すること。

なお、signatureOrSystem Permissionについても同様である。

5.2.2.5. 独自定義のNormal Permissionは利用してはならない (推奨)¶

Normal Permissionを利用するアプリはAndroid Manifest.xmlにuses-permissionで利用宣言するだけでその権限を得ることができる。そのため、一度インストールされてしまったマルウェアからComponentを保護するような目的にNormal Permissionは利用できない。

さらに独自定義Normal Permissionを用いてアプリ間連携を行う場合、連携する各アプリへのPermissionの付与はインストール順に依存する。例えば、Permissionを定義したコンポーネントを持つアプリよりも先にそのPermissionを利用宣言したアプリをインストールすると、Permissionを定義したアプリをインストールした後も利用側アプリはPermissionで保護されたコンポーネントにアクセスすることができない。

インストール順によりアプリ間連携ができなくなる問題を回避する方法として、連携する全てのアプリにPermissionを定義することも考えられる。そうすることにより最初に利用側アプリがインストールされた場合でも、全ての利用側アプリが提供側アプリにアクセスすることが可能となる。しかし、最初にインストールした利用側アプリがアンインストールされた際にPermissionが未定義な状態となり、他に利用側アプリが存在していても、それらのアプリから提供側アプリにアクセスすることができなくなってしまうのである。

以上のようにアプリの可用性が損なわれる恐れがあることから、独自定義Normal Permissionの利用は控えるべきである。

5.2.2.6. 独自定義のPermission名はアプリのパッケージ名を拡張した文字列にする (推奨)¶

複数のアプリが同じ名前でPermissionを定義する場合、先にインストールされたアプリが定義するProtection Levelが適用される。先にインストールされたアプリがNormal Permissionを定義し、後にインストールされたアプリが同じ名前でSignature Permissionを定義した場合、Signature Permissionによる保護がまったく効かない。悪意がない場合でも、複数のアプリにおいてPermission名が衝突して意図しないProtection Levelで動作する可能性がある。このような事故を防ぐため、Permission名にはアプリのパッケージ名を入れた方が良い。

(パッケージ名).permission.(識別する文字列)

例えば、org.jssec.android.sampleというパッケージにREADアクセスのPermissionを定義するならば、次の様な命名が好ましい。

org.jssec.android.sample.permission.READ

5.2.3. アドバンスト¶

5.2.3.1. 独自定義Signature Permissionを回避できるAndroid OSの特性とその対策¶

独自定義Signature Permissionは、同じ開発者鍵で署名されたアプリ間だけでアプリ間連携を実現するPermissionである。開発者鍵はプライベート鍵であり絶対に公開してはならないものであるため、Signature Permissionによる保護は自社アプリだけで連携する場合に使われることが多い。

まずは、AndroidのDev Guide(https://developer.android.com/guide/topics/security/security.html)で説明されている独自定義Signature Permissionの基本的な使い方を紹介する。ただし、後述するように、この使い方にはPermission回避の問題があることが分かっており、本ガイドに掲載した対策が必要となる。

以下、独自定義Signature Permissionの基本的な使い方である。

- 保護したいComponentのあるアプリのAndroidManifest.xmlにて、独自Signature Permissionを定義する

例: <permission android:name="xxx" android:protectionLevel="signature" /> - 保護したいComponentを持つアプリのAndroidManifest.xmlで、保護したいComponentにandroid:permission属性を指定し、1.で定義したSignature Permissionを要求する

例: <activity android:permission="xxx" ... >...</activity> - 保護したいComponentにアクセスしたい連携アプリのAndroidManifest.xmlにて、独自定義Signature Permissionを利用宣言する

例: <uses-permission android:name="xxx" /> - 連携するすべてのアプリのAPKを同じ開発者鍵で署名する

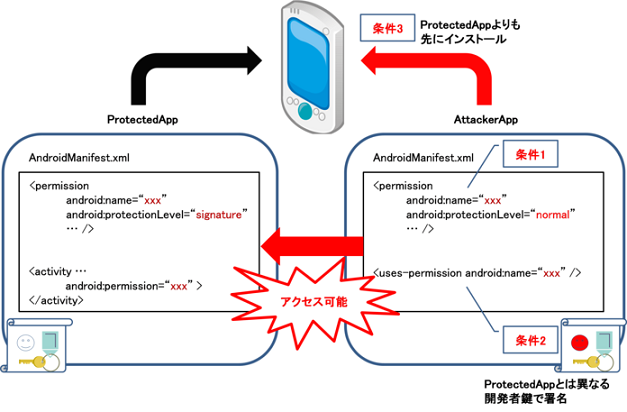

実は、この使い方だけでは、次の条件が成立するとSignature Permission回避の抜け道ができてしまう。

説明のために独自定義のSignature Permissionで保護したアプリをProtectedAppとし、ProtectedAppとは異なる開発者鍵で署名したアプリをAttackerAppとする。 ここでSignature Permission回避の抜け道とは、AttackerAppは署名が一致していないにもかかわらず、ProtectedAppのComponentにアクセス可能になることである。

条件1. AttackerAppもProtectedAppが独自定義したSignature Permissionと同じ名前でNormal Permissionを定義する(厳密にはSignature

Permissionでも構わない)

例: <permission android:name=" xxx " android:protectionLevel="normal" />

条件2. AttackerAppは独自定義したNormal Permissionをuses-permissionで利用宣言する

例: <uses-permission android:name="xxx" />

条件3. AttackerAppをProtectedAppより先に端末にインストールする

図 5.2.8 Signature Permission 回避の抜け道

条件1および条件2の成立に必要なProtectedApp独自定義のPermission名は、APKファイルからAndroidManifest.xmlを取り出せば攻撃者にとって容易に知ることができる。条件3もユーザーを騙すなどの方法により攻撃者にある程度制御の余地がある。

このように独自定義のSignature Permissionには基本的な使い方だけでは保護を回避されてしまう危険性があり、抜け道をふさぐような対策が必要である。具体的にはルールセクションの「5.2.2.4. 独自定義Signature Permissionは自社アプリにより定義されていることを確認する (必須)」に掲載している方法で対処できるので、そちらを参照のこと。

5.2.3.2. ユーザーがAndroidManifest.xmlを改ざんする¶

独自PermissionのProtection Levelが意図しないものになるケースは既に説明した。そのことによる不具合を防ぐために、Javaのソースコード側で何らかの対応を実施する必要があった。ここでは、AndroidManifest.xmlが改ざんされるという視点から、ソースコード側の対応について述べる。改ざんを検知する簡易な実装例を提示するが、犯罪意識をもって改ざんを行うプロのハッカーに対してはほとんど効果がない方法であることに注意すること。

この節はアプリの改ざんに関するものであり、ユーザー自身が悪意を持っているケースである。本来はガイドラインの範囲外であるが、Permissionに関する事、これを行うツールがアプリとして公開されている事、から「プロでないハッカーに対する簡易な対策」として述べておくことにした。

Androidアプリは、root権限無しに改ざんできることを頭に置いておく必要がある。なぜなら、AndroidManifest.xmlを変更してAPKファイルを再生成、署名するツールが配布されているためである。このツールを使用する事で、誰でも任意のアプリからPermissionを削除することが可能になっている。

事例としてはINTERNET Permissionを取り除いたAndroidManifest.xmlから別署名のAPKを生成し、アプリに組み込まれた広告モジュールが動作しないようにするケースが多いようである。個人情報がどこかに送信されているかもしれない等の不安が払拭されるということで、この種のツールの存在を評価しているユーザーも存在する。このような行為は、アプリに組み込まれた広告が機能しなくなるため、広告収入を期待している開発者に対して金銭的被害を与える行動であるとも言える。ユーザーのほとんどは罪の意識無くこれらの行為を行っていると思われる。

インターネットPermissionをuses-permissionで宣言しているアプリが、実行時に自身のAndroidManifest.xmlに記載されているPermissionを確認する実装例を次に示す。

public class CheckPermissionActivity extends Activity {

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// AndroidManifest.xmlに定義したPermissionを取得

List<String> list = getDefinedPermissionList();

// 改ざんを検知する

if( checkPermissions(list) ){

// OK

Log.d("dbg", "OK.");

}else{

Log.d("dbg", "manifest file is stale.");

finish();

}

}

/**

* AndroidManifest.xmlに定義したPermissionをリストで取得する

* @return

*/

private List<String> getDefinedPermissionList(){

List<String> list = new ArrayList<String>();

list.add("android.permission.INTERNET");

return list;

}

/**

* Permissionが変更されていないことを確認する。

* @param permissionList

* @return

*/

private boolean checkPermissions(List<String> permissionList){

try {

PackageInfo packageInfo = getPackageManager().getPackageInfo(

getPackageName(), PackageManager.GET_PERMISSIONS);

String[] permissionArray = packageInfo.requestedPermissions;

if (permissionArray != null) {

for (String permission : permissionArray) {

if(! permissionList.remove(permission)){

// 意図しないPermissionが付加されている

return false;

}

}

}

if(permissionList.size() == 0){

// OK

return true;

}

} catch (NameNotFoundException e) {

}

return false;

}

}

5.2.3.3. APKの改ざんを検出する¶

「5.2.3.2. ユーザーがAndroidManifest.xmlを改ざんする」ではユーザーによるPermission改ざんの検出について説明した。しかし、アプリの改ざんはPermissionに限らず、リソースを差し替えて別のアプリとしてマーケットで配布するなど、ソースコードを変更することなく改ざんし流用する事例が多様に存在する。ここではAPKファイルが改ざんされたことを検出するためのより汎用的な方法を紹介する。

APKの改ざんを行うには、APKファイルを一度展開し、内容を改変した後に再びAPKファイルとして再構成する必要がある。その際に改ざん者は元の開発者の鍵を持ち得ないので、改ざん者自身の鍵でAPKを署名することになる。このようにAPKの改ざんには署名(証明書)の変更を伴うため、アプリ起動時にAPKの証明書と予めソースコードに埋め込んだ開発者の証明書を比較することで改ざんの有無を検出することができる。

以下にサンプルコードを示す。なお、実装例のままではプロのハッカーであれば改ざん検出の無効化が容易である。あくまで簡易な実装例であることを念頭においてアプリへの適用を検討するべきである。

ポイント:

- 主要な処理を行うまでの間に、アプリの証明書が開発者の証明書であることを確認する

SignatureCheckActivity.java

package org.jssec.android.permission.signcheckactivity;

import org.jssec.android.shared.PkgCert;

import org.jssec.android.shared.Utils;

import android.app.Activity;

import android.content.Context;

import android.os.Bundle;

import android.widget.Toast;

public class SignatureCheckActivity extends Activity {

// 自己証明書のハッシュ値

private static String sMyCertHash = null;

private static String myCertHash(Context context) {

if (sMyCertHash == null) {

if (Utils.isDebuggable(context)) {

// debug.keystoreの"androiddebugkey"の証明書ハッシュ値

sMyCertHash = "0EFB7236 328348A9 89718BAD DF57F544 D5CCB4AE B9DB34BC 1E29DD26 F77C8255";

} else {

// keystoreの"my company key"の証明書ハッシュ値

sMyCertHash = "D397D343 A5CBC10F 4EDDEB7C A10062DE 5690984F 1FB9E88B D7B3A7C2 42E142CA";

}

}

return sMyCertHash;

}

@Override

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.main);

// ★ポイント1★ 主要な処理を行うまでの間に、アプリの証明書が開発者の証明書であることを確認する

if (!PkgCert.test(this, this.getPackageName(), myCertHash(this))) {

Toast.makeText(this, "自己署名の照合 NG", Toast.LENGTH_LONG).show();

finish();

return;

}

Toast.makeText(this, "自己署名の照合 OK", Toast.LENGTH_LONG).show();

}

}

PkgCert.java

package org.jssec.android.shared;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import android.content.Context;

import android.content.pm.PackageInfo;

import android.content.pm.PackageManager;

import android.content.pm.PackageManager.NameNotFoundException;

import android.content.pm.Signature;

public class PkgCert {

public static boolean test(Context ctx, String pkgname, String correctHash) {

if (correctHash == null) return false;

correctHash = correctHash.replaceAll(" ", "");

return correctHash.equals(hash(ctx, pkgname));

}

public static String hash(Context ctx, String pkgname) {

if (pkgname == null) return null;

try {

PackageManager pm = ctx.getPackageManager();

PackageInfo pkginfo = pm.getPackageInfo(pkgname, PackageManager.GET_SIGNATURES);

if (pkginfo.signatures.length != 1) return null; // 複数署名は扱わない

Signature sig = pkginfo.signatures[0];

byte[] cert = sig.toByteArray();

byte[] sha256 = computeSha256(cert);

return byte2hex(sha256);

} catch (NameNotFoundException e) {

return null;

}

}

private static byte[] computeSha256(byte[] data) {

try {

return MessageDigest.getInstance("SHA-256").digest(data);

} catch (NoSuchAlgorithmException e) {

return null;

}

}

private static String byte2hex(byte[] data) {

if (data == null) return null;

final StringBuilder hexadecimal = new StringBuilder();

for (final byte b : data) {

hexadecimal.append(String.format("%02X", b));

}

return hexadecimal.toString();

}

}

5.2.3.4. Permissionの再委譲問題¶

アプリがAndroid OSに保護されている電話帳やGPSといった情報や機能にアクセスするためにはPermissionを利用宣言しなければならない。Permissionを利用宣言し許可されると、そのアプリにはそのPermissionが委譲されたことになり、そのPermissionにより保護された情報や機能にアクセスできるようになる。

プログラムの組み方によっては、Permissionを委譲された(許可された)アプリはPermissionで保護されたデータを取得し、そのデータを別のアプリに何のPermissionも要求せずに提供することもできてしまう。これはPermissionを持たないアプリがPermissionで保護されたデータにアクセスできることに他ならない。実質的にPermissionを再委譲していることと等価になるので、これをPermissionの再委譲問題と呼ぶ。このようにAndroidのPermissionセキュリティモデルでは、保護されたデータへのアプリからの直接アクセスだけしか権限管理ができないという仕様上の性質がある。

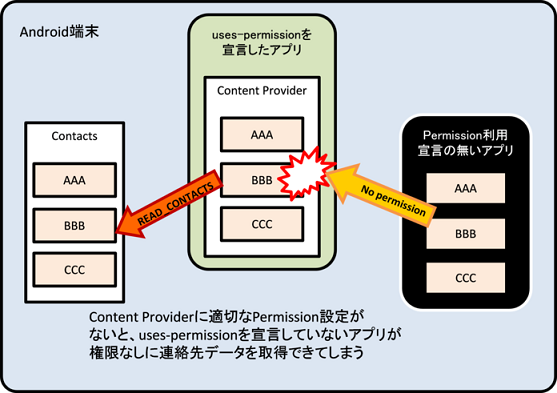

具体例を 図 5.2.9 に示す。中央のアプリはandroid.permission.READ_CONTACTSを利用宣言したアプリが連絡先情報を読み取って自分のDBに蓄積している。何の制限もなくContent Provider経由で蓄積した情報を他のアプリに提供した場合に、Permissionの再委譲問題が生じる。

図 5.2.9 Permission を持たないアプリが連絡先情報を取得する

同様の例として、android.permission.CALL_PHONEを利用宣言したアプリが、同Permissionを利用宣言していない他のアプリからの任意の電話番号を受け付け、ユーザーの確認もなくその番号に電話を掛けることができるならば、Permissionの再委譲問題がある。

Permissionの利用宣言をして得た情報資産・機能資産をほぼそのままの形で他のアプリに二次提供する場合には、提供先アプリに対し同じPermissionを要求するなどして、元の保護水準を維持しなければならない。また情報資産・機能資産の一部分のみを他のアプリに二次提供する場合には、その情報資産・機能資産の一部分が悪用されたときの被害度合に応じた適切な保護が必要である。たとえば前述と同様に同じPermissionを要求したり、ユーザーへ利用許諾を確認したり、「4.1.1.1. 非公開Activityを作る・利用する」「4.1.1.4. 自社限定Activityを作る・利用する」などを利用して対象アプリの制限を設けるなどの保護施策がある。

このような再委譲問題はPermissionに限ったことではない。Androidアプリでは、アプリに必要な情報・機能を他のアプリやネットワーク・記憶媒体から調達することが一般に行われている。提供元がAndroidアプリであればPermission、ネットワークであればログイン、記憶媒体であればアクセス制限といったように、それぞれ調達する際に必要な権限や制限が存在することも多い。こうして調達した情報や機能をその所有者であるユーザーから二次的に他のアプリに提供したり、ネットワークや記憶媒体に転送する際には、ユーザーの意図に反した利用がないように慎重に検討してアプリに対策を施すべきである。必要に応じて、Permissionの例と同様に提供先に対して権限の要求や使用の制限を行わなければならない。ユーザーへの利用許諾もその一環である。

以下では、READ_CONTACTS Permissionを利用して連絡先DBから一覧を取得したアプリが、情報提供先のアプリに対して同じREAD_CONTACTS Permissionを要求する例を示す。

ポイント:

- Manifestで提供元と同じPermissionを要求する

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.permission.transferpermission" >

<uses-permission android:name="android.permission.READ_CONTACTS"/>

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name"

android:theme="@style/AppTheme" >

<activity

android:name=".TransferPermissionActivity"

android:label="@string/title_activity_transfer_permission" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<!-- *** Point1 *** Manifestで提供元と同じPermissionを要求する -->

<provider

android:name=".TransferPermissionContentProvider"

android:authorities="org.jssec.android.permission.transferpermission"

android:enabled="true"

android:exported="true"

android:readPermission="android.permission.READ_CONTACTS" >

</provider>

</application>

</manifest>

アプリが複数のPermissionを要求する必要がある場合は、上記の方法では解決することができない。ソースコード上でContext#checkCallingPermission()やPackageManager#checkPermission()を使用して、呼び出し元のアプリがManifestですべてのPermissionの利用宣言を行っているかどうかを確認することになる。

Activityの場合

public void onCreate(Bundle savedInstanceState) {

// ~省略~

if (checkCallingPermission("android.permission.READ_CONTACTS") == PackageManager.PERMISSION_GRANTED

&& checkCallingPermission("android.permission.WRITE_CONTACTS") == PackageManager.PERMISSION_GRANTED) {

// 呼び出し元が正しくPermissionを利用宣言していた時の処理

return;

}

finish();

}

5.2.3.5. 独自定義Permissionの署名チェック機構について (Android 5.0以降)¶

Android 5.0(API Level 21)以降の端末では、独自のPermissionを定義したアプリにおいて以下のような条件に合致するとインストールに失敗するように仕様変更された。

- 既に同名のPermissionを定義したアプリがインストールされている

- そのインストール済みのアプリと署名が一致しない

この仕様変更により、保護対象の機能 (Component)の提供側アプリと利用側アプリの双方でPermissionを定義した場合には、同じPermissionを定義した署名の異なる他社アプリが両アプリと同時にインストールされるのを防ぐことができる。しかしながら、「5.2.2.3. 独自定義Signature PermissionはComponentの提供側アプリでのみ定義する (必須)」で言及した通り、アプリのアンインストール操作などによって、双方のアプリにPermissionを定義するとそのPermissionが意図せず未定義状態になる場合があるため、この仕様を自社の定義したSignature Permissionが他アプリに定義されていないことのチェックに活用することはできないことが分かっている。

結果として、自社限定アプリで独自定義Signature Permissionを利用する場合は、引き続き「5.2.2.3. 独自定義Signature PermissionはComponentの提供側アプリでのみ定義する (必須)」、「5.2.2.4. 独自定義Signature Permissionは自社アプリにより定義されていることを確認する (必須)」のルールを順守する必要がある。

5.2.3.6. Android 6.0 以降の Permission モデルの仕様変更について¶

Android 6.0(API Level 23)においてアプリの仕様や設計にも影響を及ぼすPermissionモデルの仕様変更が行われた。本節ではAndroid 6.0以降のPermissionモデルの概要を解説する。またAndroid 8.0以降での変更点についても記載する。

権限の付与・取り消しのタイミング¶

ユーザー確認が必要な権限(Dangerous Permission)をアプリが利用宣言している場合(「5.2.2.1. Android OS規定のDangerous Permissionはユーザーの資産を保護するためにだけ利用する (必須)」参照)、Android 5.1(API Level 22)以前の仕様では、アプリのインストール時にその権限一覧が表示され、ユーザーがすべての権限を許可することでインストールが行われる。この時点で、アプリが利用宣言している(Dangerous Permission以外の権限を含め)全ての権限はアプリに付与され、一度付与された権限はアプリが端末からアンインストールされるまで有効である。 しかしAndroid 6.0以降の仕様では、権限の付与はアプリの実行時に行う仕様となり、アプリのインストール時には権限の付与もユーザーへの確認も行われない。アプリは、Dangerous Permissionを必要とする処理を実行する際、事前にその権限がアプリに付与されているかどうかを確認し、権限が付与されていない場合にはAndroid OSに確認画面を表示させ、ユーザーに権限利用の許可を求める必要がある [5]。ユーザーが確認画面で許可することでその権限はアプリに付与される。ただし、ユーザーは一度アプリに許可した権限(Dangerous Permission)を、設定メニューを通じて任意のタイミングで取り消すことができる(図 5.2.10)ため、権限がアプリに付与されておらず必要な情報や機能にアクセスすることができない状況においても、アプリが異常な動作を起こすことがないよう適切な処理を実装する必要がある。

| [5] | Normal PermissionおよびSignature PermissionはAndroid OSにより自動的に付与されるため、ユーザー確認を行う必要はない。 |

図 5.2.10 アプリの権限設定画面

権限の付与・取り消しの単位¶

いくつかのPermissionはその機能や関連する情報の種類に応じて、Permission Groupと呼ばれる単位でグループ化されている。例えば、カレンダー情報の読み取りに必要なPermissionであるandroid.permission.READ_CALENDARと、カレンダー情報の書き込みに必要なPermissionであるandroid.permission.WRITE_CALENDARは、どちらもandroid.permission-group.CALENDARというPermission Groupに属している。

Android 6.0(API Level 23)以降のPermissionモデルにおいて、権限の付与や取り消しはこのPermission Groupを単位として行われる。ただし、OSとSDKのバージョンの組み合わせによってこの単位が変わるので注意が必要となる(下記参照)。

- 端末:Android 6.0(API Level 23)以降、アプリのtargetSdkVersion:23~25の場合

Manifestにandroid.permission.READ_CALENDARとandroid.permission.WRITE_CALENDARが記載されている状態で、アプリの実行時にandroid.permission.READ_CALENDARの要求が行われ、ユーザーがこれを許可すると、Android OSはandroid.permission.READ_CALENDARとandroid.permission.WRITE_CALENDARの利用が両方とも許可されたとみなし権限が付与される。

- 端末:Android 8.0(API Level 26)以降、アプリのtargetSdkVersion:26以上の場合

要求したPermissionの権限のみが付与される。つまりManifestにandroid.permission.READ_CALENDARとandroid.permission.WRITE_CALENDARが記載されていても、android.permission.READ_CALENDARのみを要求しユーザーに許可されたのならandroid.permission.READ_CALENDARの権限のみが付与される。ただし、その後android.permission.WRITE_CALENDARが要求された場合は、ユーザーに確認ダイアログが表示されることなく即時に権限が付与される [6]。

| [6] | この場合も、アプリによるandroid.permission.READ_CALENDARとandroid.permission.WRITE_CALENDARの利用宣言はともに必要である。 |

また、権限の付与とは異なり、設定メニューからの権限の取り消しはAndroid 8.0以降でもPermission Group単位で行われる。

Permission Groupの分類についてはDeveloper Reference( https://developer.android.com/intl/ja/guide/topics/security/permissions.html#perm-groups)を参照すること。

仕様変更の影響範囲¶

アプリの実行時にPermission要求が必要なのは、端末がAndroid 6.0以降で動作していることに加え、アプリのtargetSdkVersionが23以上に設定されている場合に限られる。端末がAndroid 5.1以前で動作している場合や、アプリのtargetSdkVersionが23未満である場合、権限は従来通りアプリのインストール時にまとめて付与される。ただし、アプリのtargetSDKVersionが23未満であっても、端末がAndroid 6.0(API Level 23)以降であれば、インストールされたアプリのPermissionをユーザーが任意のタイミングで取り消すことができるため、意図しないアプリの異常終了が起きる可能性がある。早急に仕様変更に対応するか、アプリのmaxSdkVersionを22以前に設定して、Android 6.0(API Level 23)以降の端末にイントールされないようにするなどの対応が必要である。

| 端末のAndroid OSバージョン | アプリのtargetSDKVersion | アプリへの権限付与のタイミング | ユーザーによる権限制御 |

| ≧8.0 | ≧26 | アプリ実行時(付与はPermission単位) | あり |

| <26 | アプリ実行時(付与はGroup単位) | あり | |

| <23 | インストール時 | あり(早急な対応が必要) | |

| ≧6.0 | ≧23 | アプリ実行時(付与はGroup単位) | あり |

| <23 | インストール時 | あり(早急な対応が必要) | |

| ≦5.1 | ≧23 | インストール時 | なし |

| <23 | インストール時 | なし |

ただし、maxSdkVersion の効果は限定的であることに注意が必要である。maxSdkVersionを22以前に設定した場合、アプリをGoogle Play経由で配布したときには、Android 6.0(API Level 23)以降の端末が対象アプリのインストール可能端末としてリスト表示されなくなる。一方、Google Play以外のマーケットプレイスではmaxSdkVersionの値がチェックされないことがあるため、Android 6.0(API Level 23)以降の端末に対象アプリをインストールできる場合がある。

このようにmaxSdkVersionの効果は限定的であること、さらにGoogleがmaxSdkVersionの使用を推奨していないことを踏まえ、早急に仕様変更に対応することをお勧めする。

なお、以下のネットワーク通信に関するPermissionは、Android 6.0(API Level 23)以降Protection Levelがdangerousからnormalに変更されている。つまり、これらのPermissionは利用宣言していても、ユーザーの明示的な許可を必要としないため、今回の仕様変更の影響を受けない。

- android.permission.BLUETOOTH

- android.permission.BLUETOOTH_ADMIN

- android.permission.CHANGE_WIFI_MULTICAST_STATE

- android.permission.CHANGE_WIFI_STATE

- android.permission.CHANGE_WIMAX_STATE

- android.permission.DISABLE_KEYGUARD

- android.permission.INTERNET

- android.permission.NFC

5.3. Account Managerに独自アカウントを追加する¶

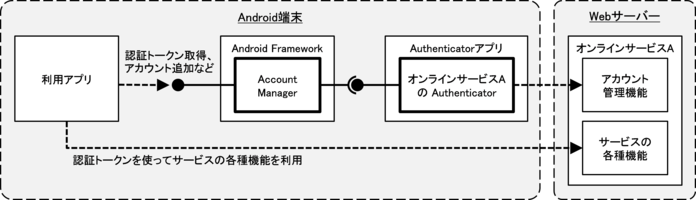

Account Managerはアプリがオンラインサービスへアクセスするために必要となるアカウント情報(アカウント名、パスワード)および認証トークンを一元管理するAndroid OSの仕組みである [7]。ユーザーは事前にアカウント情報をAccount Managerに登録しておき、アプリがオンラインサービスにアクセスしようとしたときにユーザーの許可を得て、Account Managerがアプリに認証トークンを自動提供する仕組みである。パスワードという極めてセンシティブな情報をアプリが扱わなくて済むことがAccount Managerの利点である。

| [7] | Account Managerはオンラインサービスとの同期の仕組みも提供するが、本節では扱っていない。 |

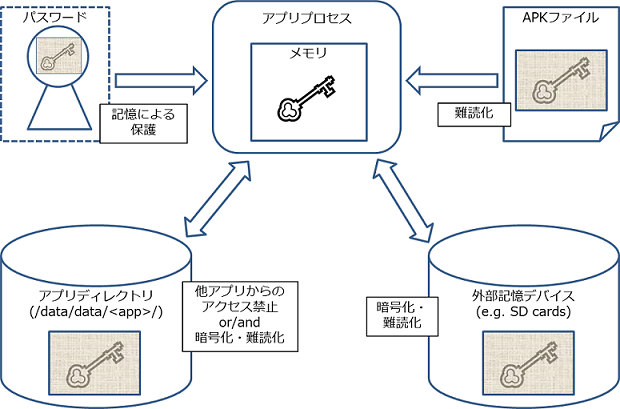

Account Managerを使用したアカウント管理機能は 図 5.3.1 のような構成となる。「利用アプリ」は認証トークンの提供を受けてオンラインサービスにアクセスするアプリであり、前述のアプリのことである。一方、「Authenticatorアプリ」はAccount Managerの機能拡張であり、Authenticatorと呼ばれるオブジェクトをAccount Managerに提供することにより、Account Managerがそのオンラインサービスのアカウント情報および認証トークンを一元管理できるようになる。利用アプリとAuthenticatorアプリは別のアプリである必要はなく、一つのアプリとして実装することもできる。

図 5.3.1 Manager を使用したアカウント管理機能の構成

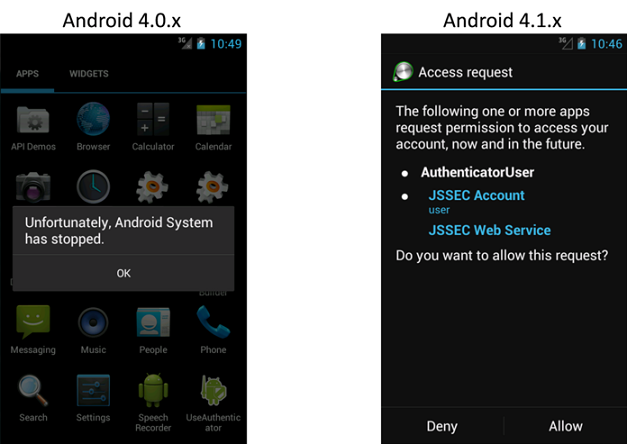

本来、利用アプリとAuthenticatorアプリは開発者の署名鍵が異なっていてもよい。しかしAndroid 4.0.x の端末に限りAndroid Frameworkのバグがあり、利用アプリとAuthenticatorアプリの署名鍵が異なっていると利用アプリで例外が発生してしまい、独自アカウントが利用できない。ここで紹介するサンプルコードはこの不具合には対応できていない。詳しくは「5.3.3.2. Android 4.0.xでは利用アプリとAuthenticatorアプリの署名鍵が異なると例外が発生する」を参照すること。

5.3.1. サンプルコード¶

Authenticatorアプリのサンプルとして「5.3.1.1. 独自アカウントを作る」を、利用アプリのサンプルとして「5.3.1.2. 独自アカウントを利用する」を用意した。JSSECのWebサイトで配布しているサンプルコード一式ではそれぞれAccountManager AuthenticatorおよびAccountManager Userに対応している。

5.3.1.1. 独自アカウントを作る¶

ここではAccount Managerが独自アカウントを扱えるようにするAuthenticatorアプリのサンプルコードを紹介する。このアプリはホーム画面から起動できるActivityは存在しない。もう一つのサンプルアプリ「5.3.1.2. 独自アカウントを利用する」からAccount Manager経由で間接的に呼び出されることに注意してほしい。

ポイント:

- Authenticatorを提供するServiceは非公開Serviceとする

- ログイン画面ActivityはAuthenticatorアプリで実装する

- ログイン画面Acitivityは公開Activityとする

- KEY_INTENTには、ログイン画面Activityのクラス名を指定した明示的Intentを与える

- アカウント情報や認証トークンなどのセンシティブな情報はログ出力しない

- Account Managerにパスワードを保存しない

- Authenticatorとオンラインサービスとの通信はHTTPSで行う

AndroidManifest.xmlにてAuthenticatorのIBinderをAccount Managerに提供するサービスを定義。meta-dataにてAuthenticatorを記述したリソースXMLファイルを指定。

AccountManager Authenticator/AndroidManifest.xml

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.accountmanager.authenticator"

xmlns:tools="http://schemas.android.com/tools">

<!-- Authenticatorを実装するのに必要なPermission -->

<uses-permission android:name="android.permission.GET_ACCOUNTS" />

<uses-permission android:name="android.permission.AUTHENTICATE_ACCOUNTS" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name" >

<!-- AuthenticatorのIBinderをAccountManagerに提供するサービス -->

<!-- ★ポイント1★ Authenticatorを提供するServiceは非公開Serviceとする -->

<service

android:name=".AuthenticationService"

android:exported="false" >

<!-- intent-filterとmeta-dataはお決まりのパターン -->

<intent-filter>

<action android:name="android.accounts.AccountAuthenticator" />

</intent-filter>

<meta-data

android:name="android.accounts.AccountAuthenticator"

android:resource="@xml/authenticator" />

</service>

<!-- アカウントを追加するときなどに表示されるログイン画面用のActivity -->

<!-- ★ポイント2★ ログイン画面ActivityはAuthenticatorアプリで実装する -->

<!-- ★ポイント3★ ログイン画面Activityは公開Activityとする -->

<activity

android:name=".LoginActivity"

android:exported="true"

android:label="@string/login_activity_title"

android:theme="@android:style/Theme.Dialog"

tools:ignore="ExportedActivity" />

</application>

</manifest>

XMLファイルでAuthenticatorを定義。独自アカウントのアカウントタイプ等を指定する。

res/xml/authenticator.xml

<account-authenticator xmlns:android="http://schemas.android.com/apk/res/android"

android:accountType="org.jssec.android.accountmanager"

android:icon="@drawable/ic_launcher"

android:label="@string/label"

android:smallIcon="@drawable/ic_launcher"

android:customTokens="true" />

AuthenticatorのインスタンスをAccount Managerに提供するサービス。このサンプルで実装するAuthenticatorであるJssecAuthenticatorクラスのインスタンスをonBind()でreturnするだけの簡単な実装でよい。

AuthenticationService.java

package org.jssec.android.accountmanager.authenticator;

import android.app.Service;

import android.content.Intent;

import android.os.IBinder;

public class AuthenticationService extends Service {

private JssecAuthenticator mAuthenticator;

@Override

public void onCreate() {

mAuthenticator = new JssecAuthenticator(this);

}

@Override

public IBinder onBind(Intent intent) {

return mAuthenticator.getIBinder();

}

}

このサンプルで実装するAuthenticatorであるJssecAuthenticator。AbstractAccountAuthenticatorを継承してabstractメソッドをすべて実装する。これらのメソッドはAccount Managerから呼ばれる。addAccount()およびgetAuthToken()では、オンラインサービスから認証トークンを取得するためのLoginActivityを起動するintentをAccount Managerに返している。

JssecAuthenticator.java

package org.jssec.android.accountmanager.authenticator;

import android.accounts.AbstractAccountAuthenticator;

import android.accounts.Account;

import android.accounts.AccountAuthenticatorResponse;

import android.accounts.AccountManager;

import android.accounts.NetworkErrorException;

import android.content.Context;

import android.content.Intent;

import android.os.Bundle;

public class JssecAuthenticator extends AbstractAccountAuthenticator {

public static final String JSSEC_ACCOUNT_TYPE = "org.jssec.android.accountmanager";

public static final String JSSEC_AUTHTOKEN_TYPE = "webservice";

public static final String JSSEC_AUTHTOKEN_LABEL = "JSSEC Web Service";

public static final String RE_AUTH_NAME = "reauth_name";

protected final Context mContext;

public JssecAuthenticator(Context context) {

super(context);

mContext = context;

}

@Override

public Bundle addAccount(AccountAuthenticatorResponse response, String accountType,

String authTokenType, String[] requiredFeatures, Bundle options)

throws NetworkErrorException {

AccountManager am = AccountManager.get(mContext);

Account[] accounts = am.getAccountsByType(JSSEC_ACCOUNT_TYPE);

Bundle bundle = new Bundle();

if (accounts.length > 0) {

// 本サンプルコードではアカウントが既に存在する場合はエラーとする

bundle.putString(AccountManager.KEY_ERROR_CODE, String.valueOf(-1));

bundle.putString(AccountManager.KEY_ERROR_MESSAGE,

mContext.getString(R.string.error_account_exists));

} else {

// ★ポイント2★ ログイン画面ActivityはAuthenticatorアプリで実装する

// ★ポイント4★ KEY_INTENTには、ログイン画面Activityのクラス名を指定した明示的Intentを与える

Intent intent = new Intent(mContext, LoginActivity.class);

intent.putExtra(AccountManager.KEY_ACCOUNT_AUTHENTICATOR_RESPONSE, response);

bundle.putParcelable(AccountManager.KEY_INTENT, intent);

}

return bundle;

}

@Override

public Bundle getAuthToken(AccountAuthenticatorResponse response, Account account,

String authTokenType, Bundle options) throws NetworkErrorException {

Bundle bundle = new Bundle();

if (accountExist(account)) {

// ★ポイント4★ KEY_INTENTには、ログイン画面Activityのクラス名を指定した明示的Intentを与える

Intent intent = new Intent(mContext, LoginActivity.class);

intent.putExtra(RE_AUTH_NAME, account.name);

intent.putExtra(AccountManager.KEY_ACCOUNT_AUTHENTICATOR_RESPONSE, response);

bundle.putParcelable(AccountManager.KEY_INTENT, intent);

} else {

// 指定されたアカウントが存在しない場合はエラーとする

bundle.putString(AccountManager.KEY_ERROR_CODE, String.valueOf(-2));

bundle.putString(AccountManager.KEY_ERROR_MESSAGE,

mContext.getString(R.string.error_account_not_exists));

}

return bundle;

}

@Override

public String getAuthTokenLabel(String authTokenType) {

return JSSEC_AUTHTOKEN_LABEL;

}

@Override

public Bundle confirmCredentials(AccountAuthenticatorResponse response, Account account,

Bundle options) throws NetworkErrorException {

return null;

}

@Override

public Bundle editProperties(AccountAuthenticatorResponse response, String accountType) {

return null;

}

@Override

public Bundle updateCredentials(AccountAuthenticatorResponse response, Account account,

String authTokenType, Bundle options) throws NetworkErrorException {

return null;

}

@Override

public Bundle hasFeatures(AccountAuthenticatorResponse response, Account account,

String[] features) throws NetworkErrorException {

Bundle result = new Bundle();

result.putBoolean(AccountManager.KEY_BOOLEAN_RESULT, false);

return result;

}

private boolean accountExist(Account account) {

AccountManager am = AccountManager.get(mContext);

Account[] accounts = am.getAccountsByType(JSSEC_ACCOUNT_TYPE);

for (Account ac : accounts) {

if (ac.equals(account)) {

return true;

}

}

return false;

}

}

オンラインサービスにアカウント名、パスワードを送信してログイン認証を行い、その結果として認証トークンを取得するLoginActivity。新規アカウント追加および認証トークン再取得の場合に表示される。オンラインサービスへの実際のアクセスはWebServiceクラス内で実装されるものとしている。

LoginActivity.java

package org.jssec.android.accountmanager.authenticator;

import org.jssec.android.accountmanager.webservice.WebService;

import android.accounts.Account;

import android.accounts.AccountAuthenticatorActivity;

import android.accounts.AccountManager;

import android.content.Intent;

import android.os.Bundle;

import android.text.InputType;

import android.text.TextUtils;

import android.util.Log;

import android.view.View;

import android.view.Window;

import android.widget.EditText;

public class LoginActivity extends AccountAuthenticatorActivity {

private static final String TAG = AccountAuthenticatorActivity.class.getSimpleName();

private String mReAuthName = null;

private EditText mNameEdit = null;

private EditText mPassEdit = null;

@Override

public void onCreate(Bundle icicle) {

super.onCreate(icicle);

// アラートアイコン表示

requestWindowFeature(Window.FEATURE_LEFT_ICON);

setContentView(R.layout.login_activity);

getWindow().setFeatureDrawableResource(Window.FEATURE_LEFT_ICON,

android.R.drawable.ic_dialog_alert);

// widgetを見つけておく

mNameEdit = (EditText) findViewById(R.id.username_edit);

mPassEdit = (EditText) findViewById(R.id.password_edit);

// ★ポイント3★ ログイン画面Activityは公開Activityとして他のアプリからの攻撃アクセスを想定する

// 外部入力はIntent#extrasのString型のRE_AUTH_NAMEだけしか扱わない

// この外部入力StringはTextEdit#setText()、WebService#login()、new Account()に

// 引数として渡されるが、どんな文字列が与えられても問題が起きないことを確認している

mReAuthName = getIntent().getStringExtra(JssecAuthenticator.RE_AUTH_NAME);

if (mReAuthName != null) {

// ユーザー名指定でLoginActivityが呼び出されたので、ユーザー名を編集不可とする

mNameEdit.setText(mReAuthName);

mNameEdit.setInputType(InputType.TYPE_NULL);

mNameEdit.setFocusable(false);

mNameEdit.setEnabled(false);

}

}

// ログインボタン押下時に実行される

public void handleLogin(View view) {

String name = mNameEdit.getText().toString();

String pass = mPassEdit.getText().toString();

if (TextUtils.isEmpty(name) || TextUtils.isEmpty(pass)) {

// 入力値が不正である場合の処理

setResult(RESULT_CANCELED);

finish();

}

// 入力されたアカウント情報によりオンラインサービスにログインする

WebService web = new WebService();

String authToken = web.login(name, pass);

if (TextUtils.isEmpty(authToken)) {

// 認証が失敗した場合の処理

setResult(RESULT_CANCELED);

finish();

}

// 以下、ログイン成功時の処理

// ★ポイント5★ アカウント情報や認証トークンなどのセンシティブな情報はログ出力しない

Log.i(TAG, "WebService login succeeded");

if (mReAuthName == null) {

// ログイン成功したアカウントをAccountManagerに登録する

// ★ポイント6★ Account Managerにパスワードを保存しない

AccountManager am = AccountManager.get(this);

Account account = new Account(name, JssecAuthenticator.JSSEC_ACCOUNT_TYPE);

am.addAccountExplicitly(account, null, null);

am.setAuthToken(account, JssecAuthenticator.JSSEC_AUTHTOKEN_TYPE, authToken);

Intent intent = new Intent();

intent.putExtra(AccountManager.KEY_ACCOUNT_NAME, name);

intent.putExtra(AccountManager.KEY_ACCOUNT_TYPE,

JssecAuthenticator.JSSEC_ACCOUNT_TYPE);

setAccountAuthenticatorResult(intent.getExtras());

setResult(RESULT_OK, intent);

} else {

// 認証トークンを返却する

Bundle bundle = new Bundle();

bundle.putString(AccountManager.KEY_ACCOUNT_NAME, name);

bundle.putString(AccountManager.KEY_ACCOUNT_TYPE,

JssecAuthenticator.JSSEC_ACCOUNT_TYPE);

bundle.putString(AccountManager.KEY_AUTHTOKEN, authToken);

setAccountAuthenticatorResult(bundle);

setResult(RESULT_OK);

}

finish();

}

}

実際にはWebServiceクラスはダミー実装となっており、常に認証が成功し固定文字列を認証トークンとして返すサンプル実装になっている。

WebService.java

package org.jssec.android.accountmanager.webservice;

public class WebService {

/**

* オンラインサービスのアカウント管理機能にアクセスする想定

*

* @param username アカウント名文字列

* @param password パスワード文字列

* @return 認証トークンを返す

*/

public String login(String username, String password) {

// ★ポイント7★ Authenticatorとオンラインサービスとの通信はHTTPSで行う

// 実際には、サーバーとの通信処理を実装するが、 サンプルにつき割愛

return getAuthToken(username, password);

}

private String getAuthToken(String username, String password) {

// 実際にはサーバーから、ユニーク性と推測不可能性を保証された値を取得するが

// サンプルにつき、通信は行わずに固定値を返す

return "c2f981bda5f34f90c0419e171f60f45c";

}

}

5.3.1.2. 独自アカウントを利用する¶

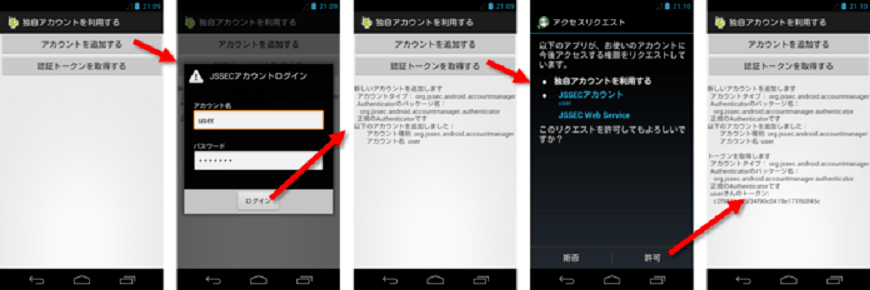

独自アカウントの追加と認証トークンの取得を行うアプリのサンプルコードを以下に示す。もう一つのサンプルアプリ「5.3.1.1. 独自アカウントを作る」が端末にインストールされているときに、独自アカウントの追加や認証トークンの取得ができる。「アクセスリクエスト」画面は両アプリの署名鍵が異なる場合にだけ表示される。

図 5.3.2 サンプルアプリ AccountManager User の動作画面

ポイント:

- Authenticatorが正規のものであることを確認してからアカウント処理を実施する

利用アプリのAndroidManifest.xml。必要なPermissionを利用宣言。必要なPermissionについては「5.3.3.1. Account Managerの利用とPermission」を参照。

AccountManager User/AndroidManifest.xml

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="org.jssec.android.accountmanager.user" >

<uses-permission android:name="android.permission.GET_ACCOUNTS" />

<uses-permission android:name="android.permission.MANAGE_ACCOUNTS" />

<uses-permission android:name="android.permission.USE_CREDENTIALS" />

<application

android:allowBackup="false"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name"

android:theme="@style/AppTheme" >

<activity

android:name=".UserActivity"

android:label="@string/app_name"

android:exported="true" >

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

</application>

</manifest>

利用アプリのActivity。画面上のボタンをタップするとaddAcount()またはgetAuthToken()が実行される。指定のアカウントタイプに対応したAuthenticatorが偽物であるケースがあるので、正規のAuthenticatorであることを確認してからアカウント処理を始めていることに注意。

UserActivity.java

package org.jssec.android.accountmanager.user;

import java.io.IOException;

import org.jssec.android.shared.PkgCert;

import org.jssec.android.shared.Utils;

import android.accounts.Account;

import android.accounts.AccountManager;

import android.accounts.AccountManagerCallback;

import android.accounts.AccountManagerFuture;

import android.accounts.AuthenticatorDescription;

import android.accounts.AuthenticatorException;

import android.accounts.OperationCanceledException;

import android.app.Activity;

import android.content.Context;

import android.os.Bundle;